|

|

声明:本文仅限于技术讨论与分享,严禁用于非法途径。若读者因此作出任何危害网络安全行为后果自负,与本号及原作者无关。

作者:AVANS无名

漏洞已修复,感觉某大佬的知识分享

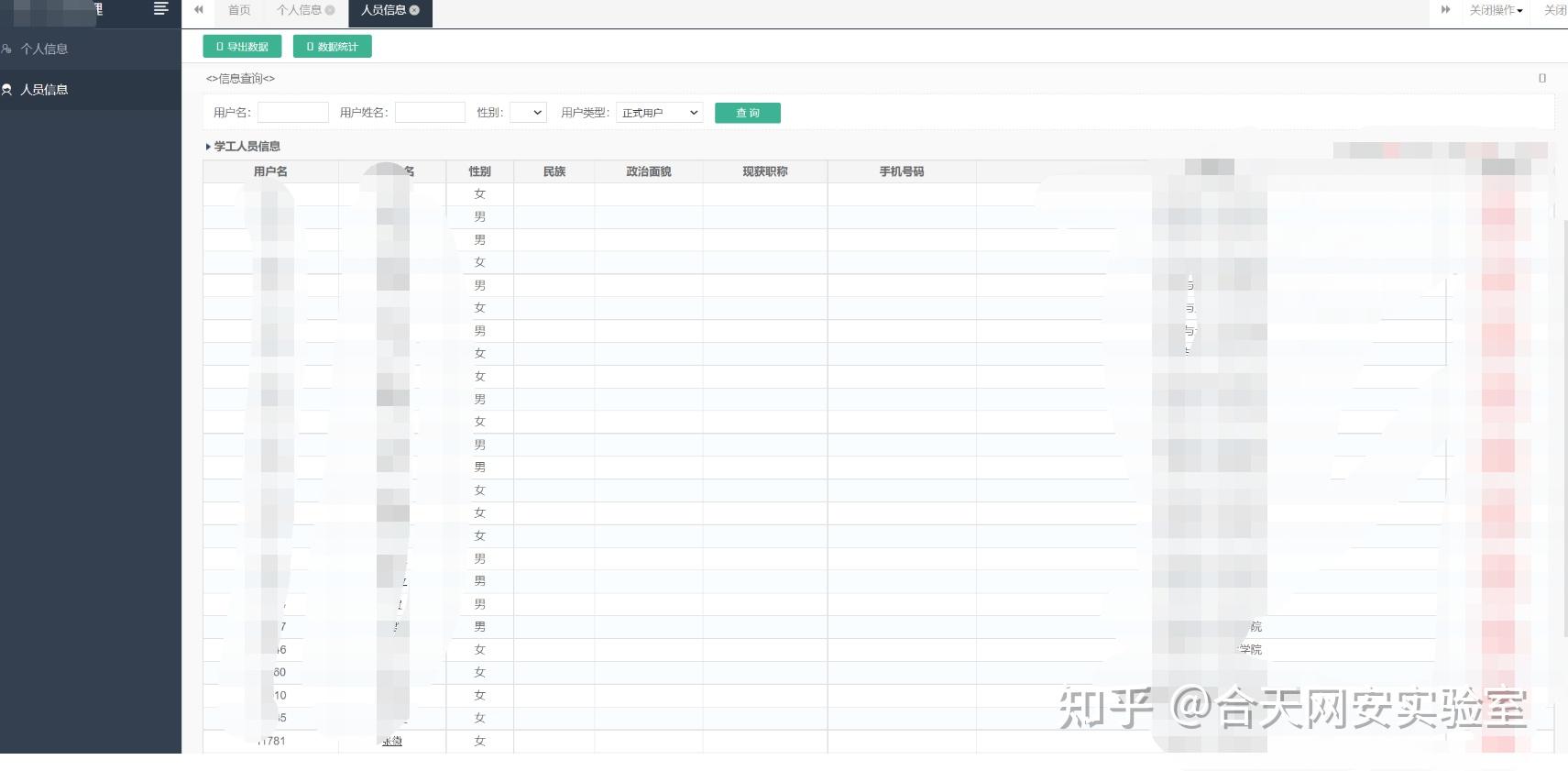

任意用户密码重置->可获取全校师生个人铭感信息

开局就是信息收集

对于挖掘edu的信息收集

1.可尝试谷歌搜索语法,获取学号信息

- 旁站的渗透获取

- 学校的贴吧获取(大部分都是本校学生)

当然我就是闲着蛋疼,进了目标学校的贴吧,跟他们聊天,然后你懂的(不推荐这样去做)

类似于钓鱼吧

在获取到学号的信息,自然就是水到渠成

由于权限太小,功能点太少,fuzz不到接口,j也没有铭感接口,越权就更不存在了

放弃了,去看看找回密码吧

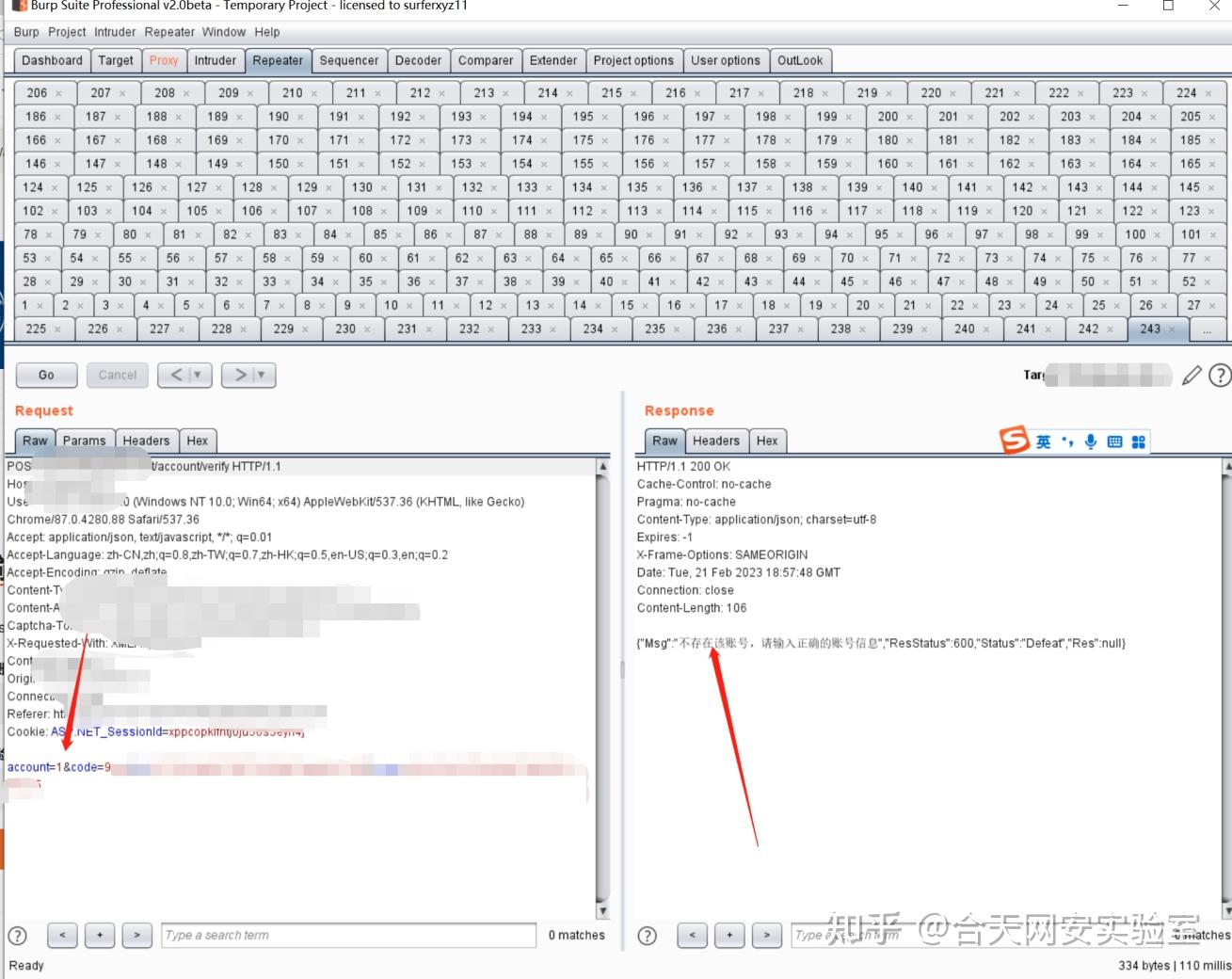

先爆破一波账号是否存在(能不用别人账号就不用)

123456账号存在

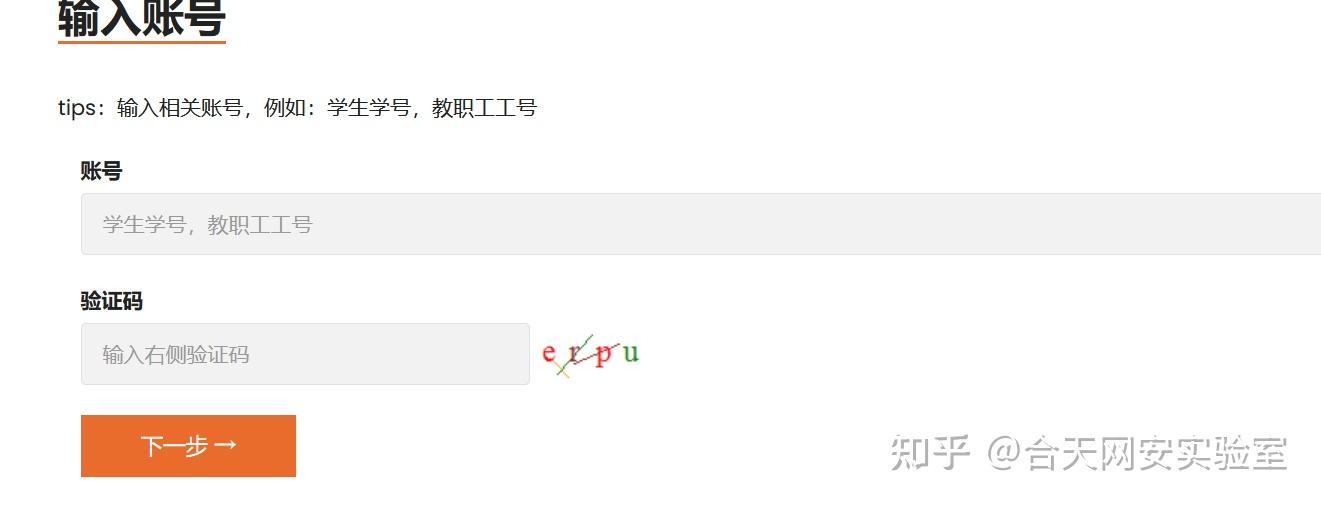

找回密码这里随便输入3个必选项然后提交

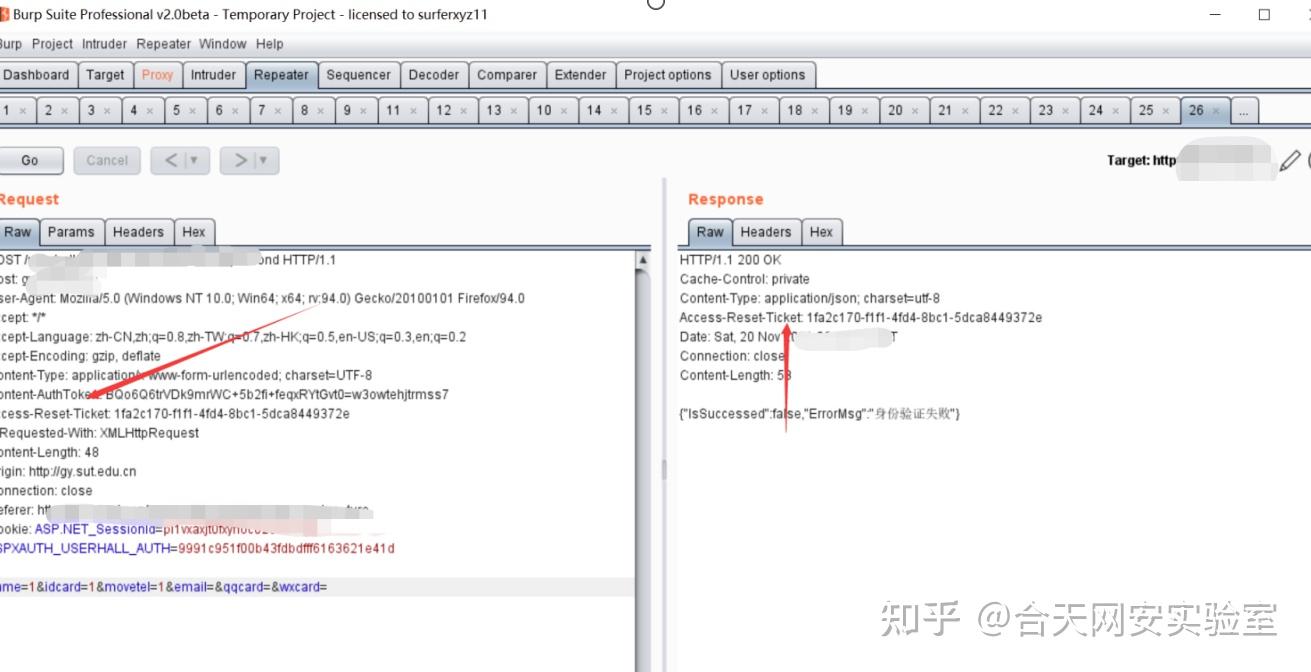

尝试更改返回包,看看是不是只有前端校验

果然跟我想的一样回到输入账号处了

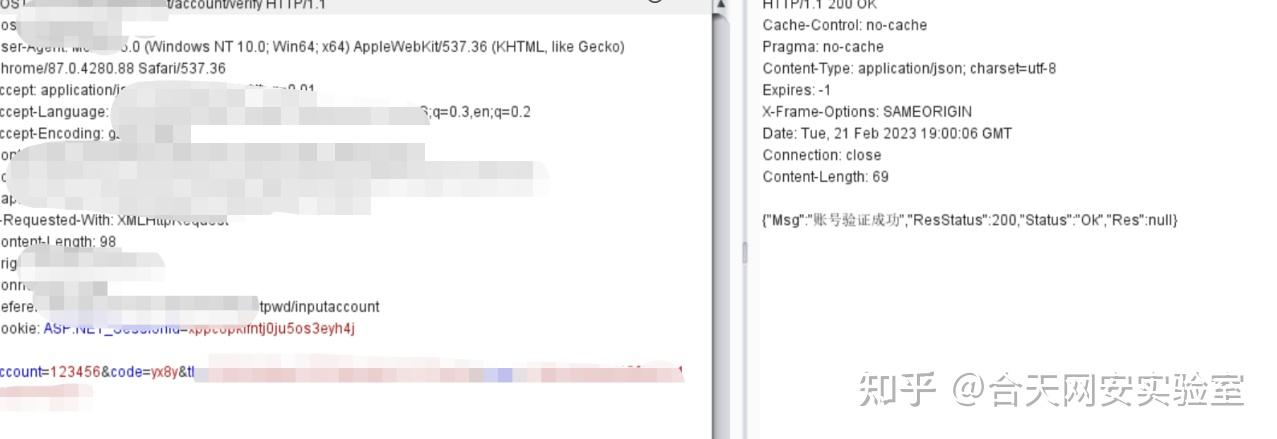

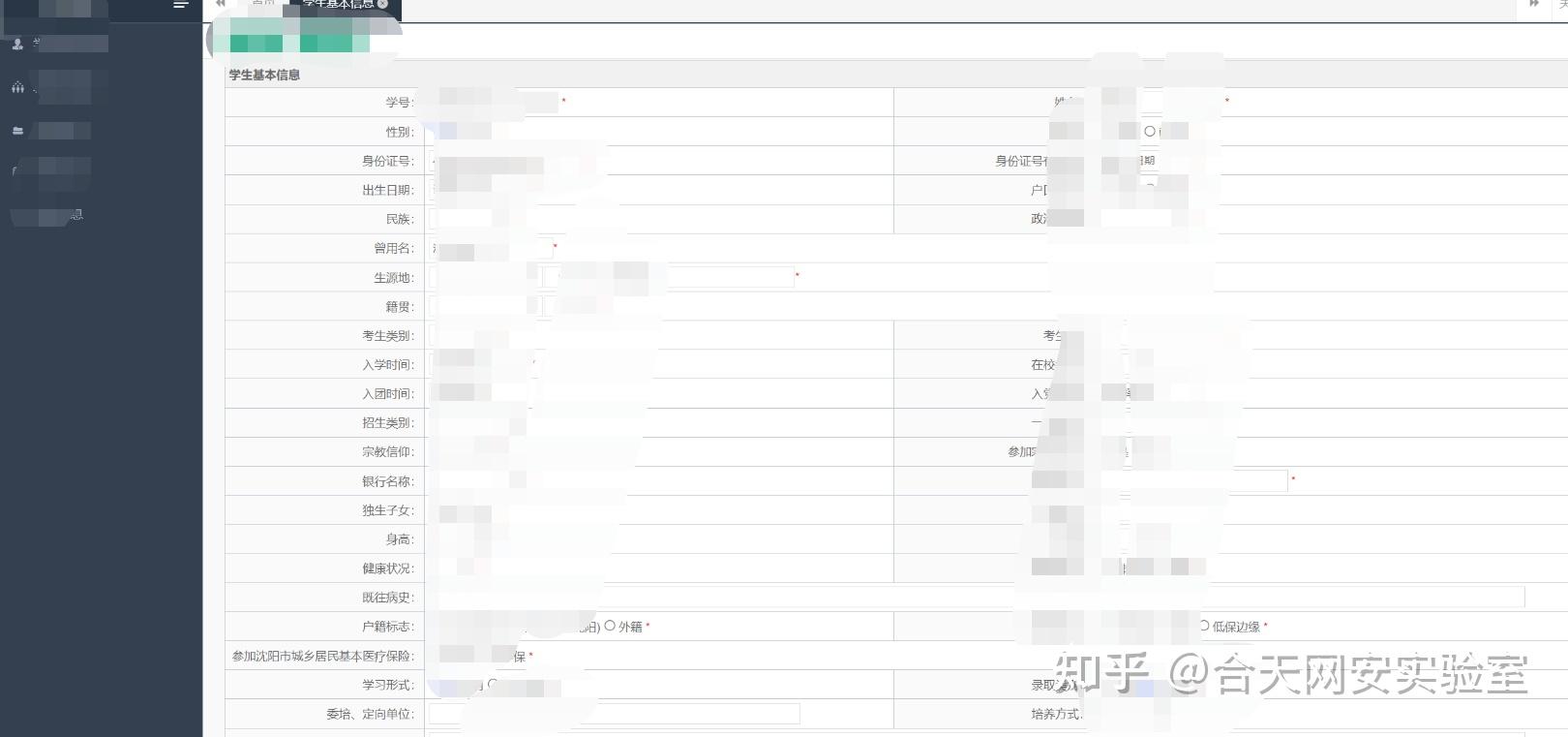

那没办法了,咱还是得用关系,用好大哥的账号,然后再从他个人信息里面掏点东西过验证

重置成功了,但发现一个不对劲的地方,仔细想想发现有机会可以绕过

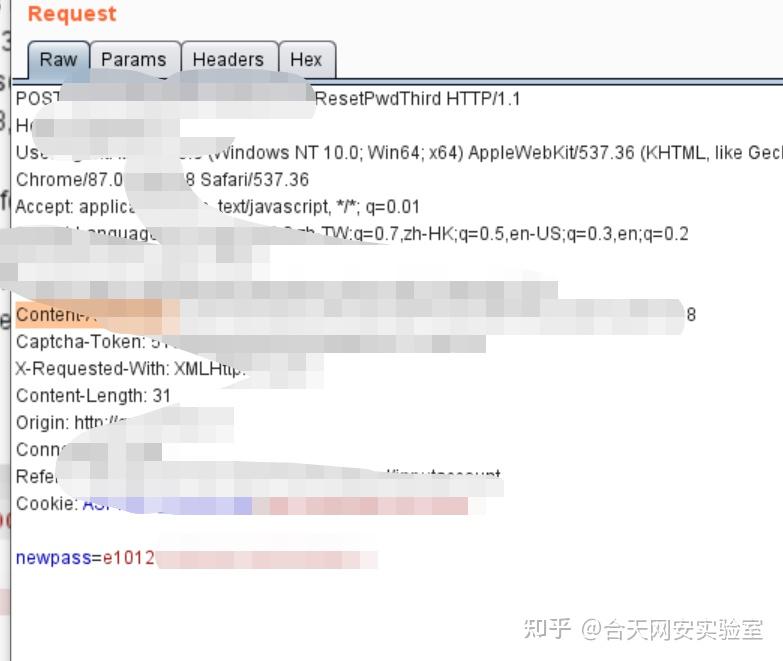

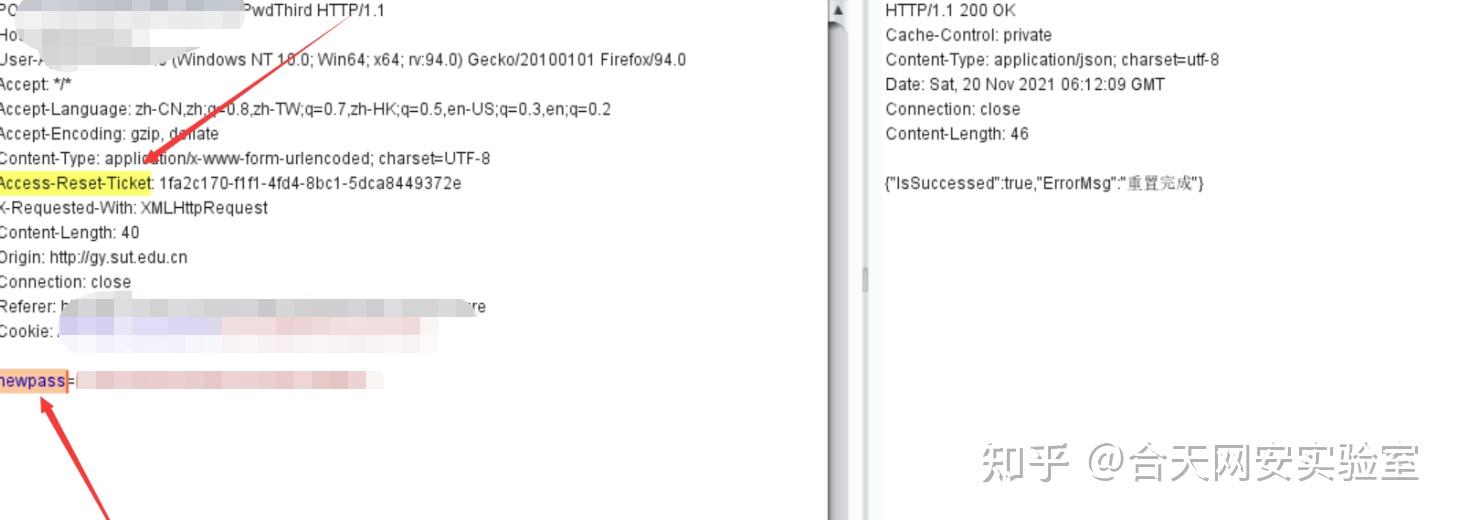

首先Newpass参数是加密的重置密码,也就是123456

Post发包就一个参数还是密码

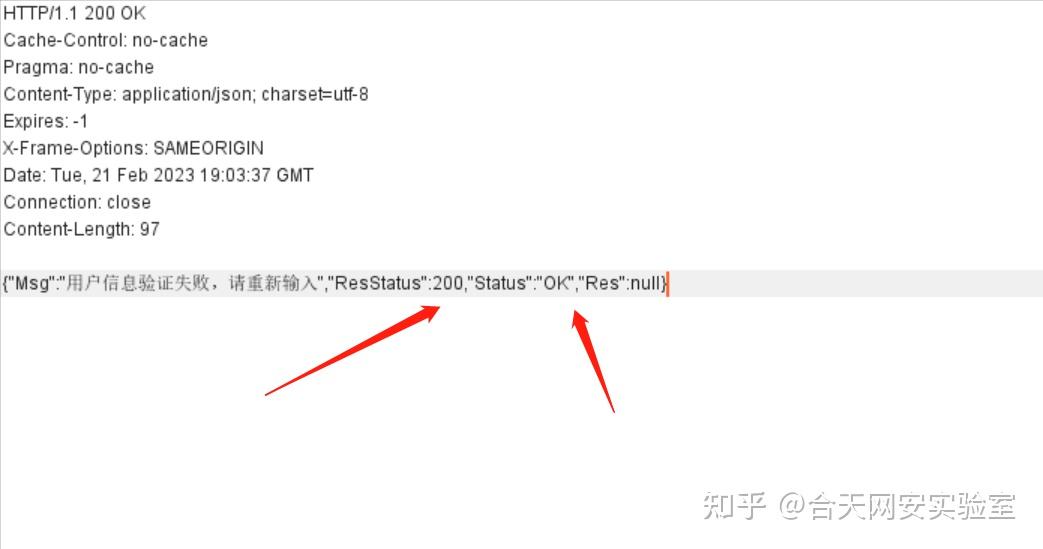

通过排除法能判定

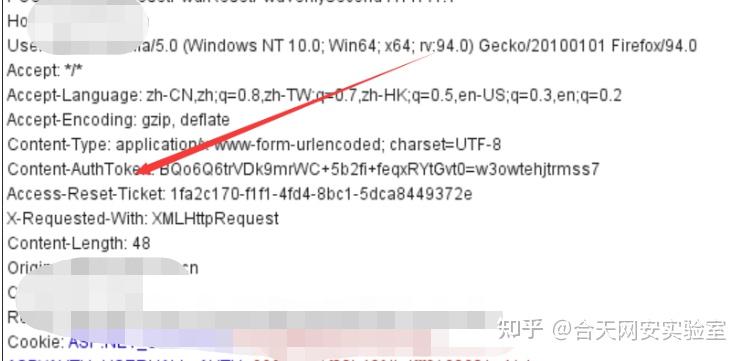

Access-Reset-Ticket是校验用户

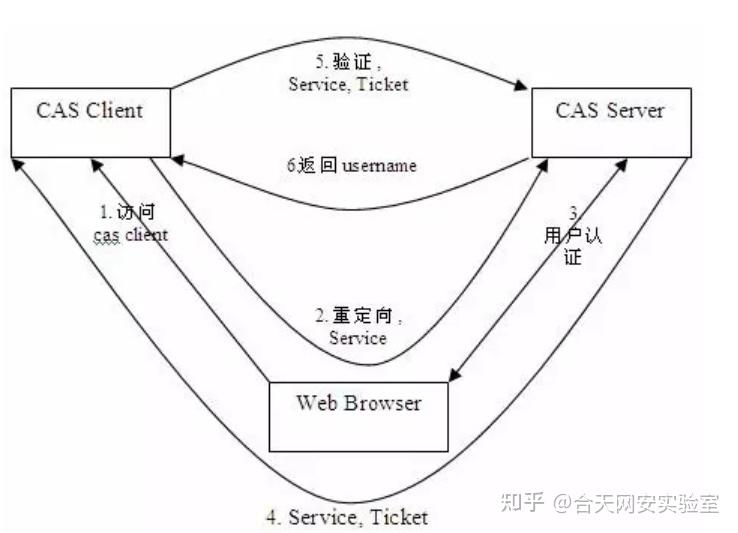

一开始我是不信的,CAS校验应该是这样的

本来TGT是CAS为用户签发的登录票据,拥有了TGT,用户就可以证明自己在CAS成功登录过。

这些直接大缩水呢。

但又没登录

怎么获取的当前用户的Access-Reset-Ticket

真相只有一个,看看接口哪里获取到的

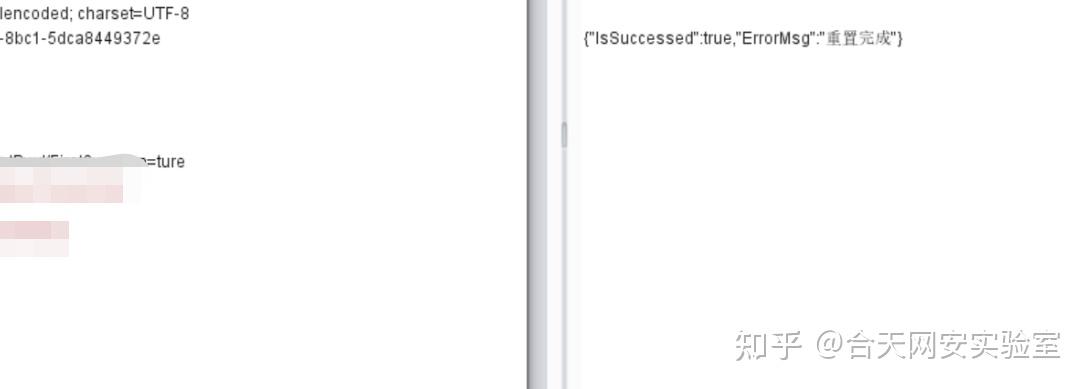

原来是在输入要找回的用户就会获取当前用户的Access-Reset-Ticket

6到了,开发是我大哥

尝试修改

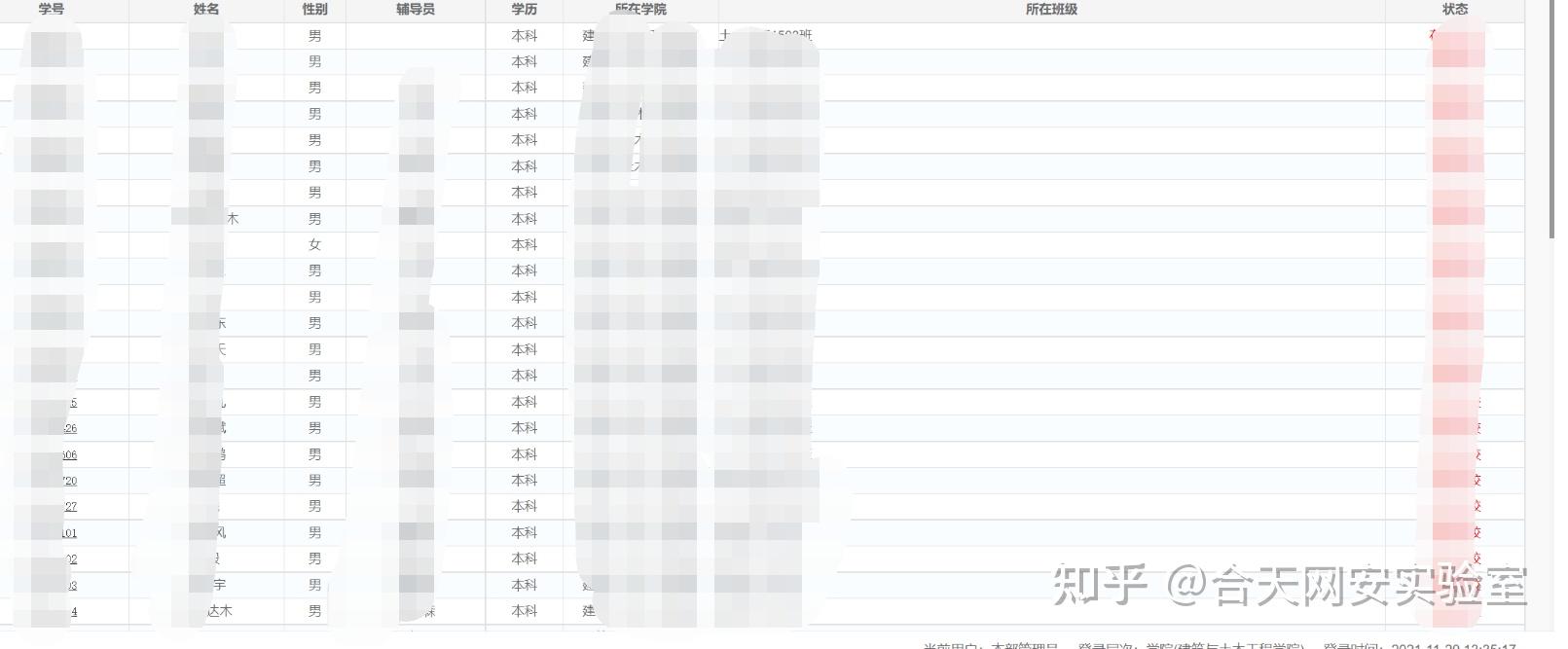

可行,修改管理员账号,然后起飞

下机。漏洞是以修复,厂商也修复了漏洞更新到了最新版本 |

|